INTRODUCCIÒN

El Banco Agrario de Colombia S.A. - Banagrario, es un establecimiento de crédito debidamente autorizado por la Superintendencia Financiera de Colombia para funcionar como banco comercial. Es una sociedad de economía mixta del orden nacional, sujeta al régimen de empresa industrial y comercial del Estado, vinculada al Ministerio de Agricultura y Desarrollo Rural.

Hace parte del Sistema Nacional de Crédito Agropecuario; Sus operaciones activas están dirigidas fundamentalmente a actividades rurales, agrícolas, pecuarias, pesqueras, forestales, agroindustriales y a Entes Territoriales.

Adicionalmente, puede suscribir convenios de pagos y recaudos, contratar la operación de oficinas con otros establecimientos de crédito, acordar la utilización de espacios con otras entidades públicas en municipios donde no exista otro establecimiento de crédito.

Se caracteriza por ser un Banco con alto volumen de operaciones del orden transaccional, de la banca personal, empresarial y oficial.

Para este trabajo utilizaremos esta entidad para aplicar los conceptos estudiados en las unidades estudiadas en la materia de Sistemas de Auditoria y Seguridad.

1. APLICACIÓN DE LOS SISTEMAS DE AUDITORIA

Y SEGURIDAD UNIDAD UNO

Para empezar el ejercicio identificaremos datos importantes a tener en cuenta como son: Información general de la entidad, identificar su misión, visión, valores, objetivos, lineamentos, servicios que presta y el organigrama del Banco Agrario de Colombia SA:

1.1 INFORMACIÓN GENERAL.

- Razón Social: Banco Agrario de Colombia S.A.

- Sigla: Banco Agrario

- NIT: 800.037.800-8

- Dirección General: Cra. 8 No. 15-43, Bogotá, D.C.

- PBX: 3821400

Línea gratuita nacional:

o Contacto Banagrario: 018000 915000.

o En Bogotá: 5948500

1.2 SU CREACIÓN:

El Banco Agrario de Colombia S. A. es el producto de la conversión de la sociedad Leasing Colvalores -Compañía de Financiamiento Comercial-, decidida por su Asamblea General de Accionistas con base en las distintas autorizaciones previstas en la ley, de establecimiento de crédito del tipo de las Compañías de Financiamiento Comercial al tipo de los establecimientos de crédito de los bancos comerciales, denominado inicialmente Banco de Desarrollo Empresarial S. A. y, posteriormente, Banco Agrario de Colombia S.A.; conversión que fue autorizada por la Superintendencia Bancaria, mediante Resolución No. 0968 del 24 de junio de 1.999.

El Banco Agrario de Colombia S.A. abrió sus puertas al público el 28 de junio de 1999, siendo una entidad financiera estatal creada con el objetivo principal, más no exclusivo, de prestar servicios bancarios al sector rural, con autorización para financiar actividades rurales, agrícolas, pecuarias, pesqueras, forestales y agroindustriales, y en general atender las necesidades financieras en el sector rural y urbano, con la más extensa red de oficinas dispuestas al servicio de la comunidad en el territorio nacional.

Por la composición de su capital, es una sociedad de economía mixta del orden nacional, del tipo de las anónimas, sujeta al régimen de empresa industrial y comercial del Estado, vinculada al Ministerio de Agricultura y Desarrollo Rural.

1.3 OBJETO SOCIAL:

El Banco Agrario de Colombia S.A., Banagrario, tiene como objeto desarrollar las operaciones propias de un establecimiento bancario comercial, financiar en forma principal, pero no exclusiva, las actividades relacionadas con el sector rural, agrícola, pecuario, pesquero, forestal y agroindustrial. No menos del 70% de sus nuevas operaciones activas de crédito deben estar dirigidas a financiar las actividades rurales, agrícolas, pecuarias, pesqueras, forestales y agroindustriales. No más del 30% de sus nuevas operaciones de crédito, estarán dirigidas al financiamiento de entidades territoriales y de actividades distintas de las antes mencionadas, siempre que la Junta Directiva así lo autorice.

1.4 MISIÓN:

El Banco Agrario de Colombia SA. Es un banco del estado Colombiano que ofrece financiación especialmente al sector agropecuario a través de un amplio portafolio de productos y servicios, con un equipo humano competente,

Procesos eficientes y criterios de calidad, equidad y cobertura, haciendo presencia en poblaciones donde no existen otras entidades financieras, enfocado a satisfacer a las partes interesadas y contribuir al desarrollo económico y social del país.

1.5 VISIÓN:

Ser el principal socio del sector agropecuario colombiano, con un servicio diferencial y liderazgo en el mercado en términos de oferta de valor, promoviendo la bancarización a todo nivel y realizando colocación de crédito en sectores diferentes al agropecuario, manteniendo altos criterios de seguridad, rentabilidad, eficiencia y garantizando sostenibilidad en el largo plazo, facilitando el desarrollo del talento humano y la mejora continua.

1.6 VALORES:

El Banco Agrario de Colombia S.A., cuenta con una serie de valores y principios bien definidos, que determinan su accionar como entidad financiera oficial.

Los valores y principios institucionales que caracterizan al Banco Agrario de Colombia S.A. son:

- Transparencia.

- Honestidad.

- Compromiso.

- Responsabilidad.

- Comunicación efectiva.

- Respeto.

- Lealtad Institucional.

- Solidaridad.

- Autoestima.

- Eficiencia.

1.7 OBJETIVOS Y LINEAMIENTOS.

1.7.1 Objetivos Estratégicos:

- Ofrecer un servicio diferencial a cada segmento objetivo del Banco, teniendo en cuenta sus características y necesidades.

- Prestar un servicio crediticio de la más alta calidad, teniendo en cuenta los estándares de mercado y los indicadores de eficiencia y efectividad.

- Soportar la propuesta de valor del BAC propendiendo por la eficiencia y la calidad de sus procesos.

- Proveer al BAC de la tecnología e información optima para la prestación de sus servicios y agilidad y seguridad en sus procesos y operaciones.

- Orientar las políticas bajo las cuales se debe regir el BAC de tal forma que se optimice la relación riesgo rentabilidad.

- Velar por la rentabilidad de la operación para el logro de metas y objetivos. Soportar la operatividad del Banco, proporcionando los bienes y servicios necesarios para el logro de metas y objetivos.

- Dirigir y orientar al BAC en el cumplimiento de su misión, garantizando el cumplimiento de sus objetivos y la competitividad de la entidad en el largo plazo. Apoyar al BAC en su proceso de transformación humano y cultural.

1.7.2 Objetivos Corporativos:

- Rentabilidad: el Banco Agrario de Colombia, Banagrario, es una entidad financieramente viable, que genera utilidades para su autosostenimiento, con un fondeo de bajo costo y diversificado.

- Participación en el mercado: el Banco Agrario de Colombia es una entidad financiera especializada en la financiación de actividades rurales.

- Liderar los nichos de mercado: el Banco tiene como estrategia liderar los nichos de mercado para los cuales tiene vocación para el cumplimiento de su misión y definir su posicionamiento comercial.

- Liderazgo en el sector financiero oficial: el manejo de las cuentas oficiales es uno de los objetivos comerciales del Banco, aprovechando la ventaja comparativa de tener la red de oficinas más grande del sector financiero y de ser Banco único en 468 municipios.

- Productividad, eficiencia y servicio: el Banco Agrario de Colombia es una entidad financiera con altos niveles de eficiencia y con vocación de servicio. A través de la oficina de atención al cliente, la entidad busca alcanzar la eficiencia en el servicio, haciendo de los procesos de calidad una sólida estrategia de diferenciación.

- Tecnología e innovación: una de las estrategias del Banco Agrario es alcanzar la eficiencia operativa y tecnológica, mediante el desarrollo de procesos que se encuentran en marcha, tales como el plan de Mejoramiento Operativo y Tecnológico (MOT) y el montaje de la estructura de la red de telecomunicaciones.

- Creación de identidad corporativa: en el Banco Agrario de Colombia la unidad de criterio debe ser aplicada en todos sus procedimientos, procesos y actividades.

1.8ROLES

Rol de Fomento:

Rol de Fomento:

En actividades del sector rural

Propender por la institucionalización de la intermediación financiera en el otorgamiento de crédito a las actividades agropecuarias.

Proveer financiación al sector agropecuario a través de proyectos productivos rentables y sostenibles, preferencialmente para:

- Actividades de producción.

- Proyectos de inversión.

- Pequeños productores, proyectos asociativos.

- Otras actividades del sector rural y medianos y grandes productores.

En el desarrollo de servicios bancarios

Proveer servicios bancarios en zonas carentes de otras instituciones financieras, con las siguientes características:

- Poblaciones sin presencia de otra institución financiera.

- Municipios que sean centros de influencia en zonas fundamentalmente agropecuarias.

Rol Comercial:

- Competir en el sector financiero apalancándose en factores diferenciadores derivados de su rol social. (Amplia red y conocimientos superiores).

· Generar una rentabilidad adecuada para los activos del Banco que le permitan financiar el rol social y sustentar patrimonialmente el desarrollo de la institución.

1.9 SERVICIOS QUE OFRECE EL BANCO AGRARIO DE COLOMBIA S.A:

Los siguientes vínculos llevan al Portal del Estado Colombiano donde se especifican los Trámites y Servicios de las Entidades Públicas en Internet. Esto con el fin de mantener unificada la información que publica el Banco Agrario.

- Solicitud de Cuenta de Ahorros

- Solicitud Cancelación Cuenta de Ahorros

- Activación de Cuenta de Ahorros

- Solicitud de Cuenta Corriente

- Solicitud Cancelación de Cuenta Corriente

- Activación de Cuenta Corriente

- Solicitud de Entrega de Saldos de Cuentas de Ahorro o Corriente a Beneficiarios de Cliente Fallecido

- Solicitud de Constitución de un Certificado de Depósito a Término - CDT y/o un Certificado de Depósito de Ahorro a Término - CDAT

- Solicitud de Endoso de un Certificado de Depósito a Término - CDT

- Solicitud de Reposición de CDT por Pérdida o Deterioro

- Solicitud de Fraccionamiento de un Certificado de Depósito a Término - CDT

BANCA VIRTUAL Desde nuestra página web www.bancoagrario.gov.co nuestros clientes del Banco Agrario, pueden realizar las siguientes transacciones: |

- Productos y servicios

- Movimientos

- Saldos de cuenta corriente y de ahorros

- Saldos de productos de crédito

- Pagos

- Servicios públicos y privados

- Tarjeta de crédito Visa Banco Agrario o de otras entidades

- Pago y afiliación a planilla integrada

- Abonos de créditos

- Aportes parafiscales

- Consulta tarjeta de crédito del Banco Agrario de Colombia

- Consultas de CDT

- Transferencias

- Entre cuentas del Banco Agrario de Colombia

- Otras Operaciones

- Solicitud de chequera

- Inscripción al servicio de Internet (Persona Natural)

- Orden de no pago de cheques

- Cancelación del servicio de Internet

- Cambio de claves

- Emisión de depósitos judiciales

- Verificación de depósitos judiciales

- Consulta de Giros

2. ORGANIGRAMA DEL BANCO AGRARIO DE COLOMBIA S.A

Analizaremos las funciones de los funcionarios que intervienen en la Auditoria de Sistemas de Información y Seguridad:

PRESIDENCIA

FUNCIONES:

- Ejecutar las decisiones de la Asamblea de Accionistas y de la Junta Directiva.

- Diseñar los planes y programas que debe desarrollar el Banco según su Objeto Social y las políticas del gobierno nacional acordes con el mismo.

- Orientar las actividades tendientes a establecer la Misión, Visión y Objetivos del Banco, así como las relacionadas con la determinación de las estrategias y metas correspondientes, de acuerdo con el Objeto Social del Banco.

- Velar porque las actividades que se lleven a cabo en el Banco, cumplan lo dispuesto en la Constitución Política, en las Leyes de la República y en los Estatutos.

- Administrar el talento Humano al servicio de la Entidad.

- Delegar en los funcionarios del Banco el ejercicio de las funciones de su competencia, con observancia de las disposiciones legales vigentes.

- Fijar las políticas para la elaboración y control del presupuesto del Banco.

- Orientar, administrar y reglamentar la gestión administrativa y operativa del Banco.

- Conformar los grupos internos de trabajo que permitan efectividad en el control y en la Gestión de la Entidad.

OFICINA DE CONTROL INTERNO

FUNCIONES:

- Garantizar el cumplimiento de los objetivos institucionales, en forma eficiente y eficaz, a través de la optimización de los sistemas de control interno, que minimicen los riesgos contables, operativos, tecnológicos, administrativos y el cumplimiento de las normas externas, Ley 87 de 1993, e internas.

- Proteger los recursos de la Entidad, buscando su adecuada administración ante posibles riesgos que la afecten.

- Garantizar que el sistema de control interno, disponga de sus propios mecanismos de verificación y evaluación.

- Asesorar y apoyar al Presidente, en la definición de las políticas referidas al diseño e implantación de los sistemas de control que contribuyan a incrementar la eficiencia y eficacia en las diferentes áreas de la Entidad, así como la de garantizar la calidad en la prestación de los servicios de la Institución.

- Diseñar y establecer, en coordinación con las diferentes dependencias de la Entidad, los criterios, métodos, procedimientos e indicadores de eficiencia y productividad para evaluar la gestión y proponer las medidas preventivas y correctivas del caso.

- Coordinar, implementar y fomentar sistemas de control de gestión administrativa, financiera y de resultados institucionales.

- Realizar evaluaciones periódicas sobre la ejecución del plan de acción, del cumplimiento de las actividades propias de cada dependencia y proponer las medidas preventivas y correctivas necesarias.

- Verificar el cumplimiento de los requisitos administrativos, de acuerdo con los procedimientos y control fiscal establecidos para el movimiento de fondos, valores y bienes de la Entidad.

- Velar por la correcta ejecución de las operaciones, convenios y contratos de la Entidad. Vigilar cómo se invierten los fondos públicos e informar al Presidente, cuando se presenten irregularidades en el manejo de los mismos.

- Vigilar que la atención que preste la Entidad esté de conformidad con las normas legales vigentes, velar por que se preste atención oportuna y eficiente a las quejas y reclamos recibidos por los ciudadanos en relación con la misión de la Institución y rendir a la administración del organismo un informe semestral sobre el particular.

- Diseñar e incrementar el sistema de auditoría de sistemas de la Entidad, estableciendo normas, metas y objetivos y efectuar el análisis de los resultados para la toma de acciones preventivas y correctivas.

- Evaluar las posibles causas de las debilidades de control detectadas en la Entidad e identificar las oportunidades de mejoramiento, facilitando los planes de acción que se deben tener en cuenta para lograr este propósito.

- Ejercer las demás funciones que señalen la ley, los estatutos y los reglamentos y las que correspondan de acuerdo con la naturaleza de la Dependencia.

VICEPRESIDENCIA DE TECNOLOGÍA DE LA INFORMACIÓN

FUNCIONES:

- Proponer las políticas, estrategias y programas sobre los temas de informática y tecnología que se requieran implementar en el Banco para el logro efectivo de sus propósitos.

- Asesorar a la Junta Directiva, a la Presidencia y a los demás Órganos de Dirección del Banco, en el diseño, desarrollo, implantación, control, ajuste y mantenimiento de la plataforma tecnológica de informática del Banco, así como los asuntos relativos con las operaciones bancarias y de orden financiero.

- Alcanzar y mantener un desarrollo tecnológico que permita al Banco ser competitivo en la prestación de servicios a clientes externos e internos y contribuya eficientemente a la toma acertada de decisiones, para el adecuado cumplimiento de los objetivos de la Entidad.

- Proveer a los usuarios autorizados, información procesada por medios electrónicos, en forma ágil, oportuna y confiable, bajo estándares de seguridad y control, atendiendo lo estipulado en normas específicas sobre la materia.

- Proponer, coordinar y evaluar, mecanismos de coordinación entre las diferentes dependencias de la Vicepresidencia de Tecnología de la Información y con las demás Vicepresidencias, para responder por las normas de funcionamiento de la operación bancaria.

- Realizar las acciones requeridas para el desarrollo de nuevos productos y servicios, en coordinación con la Vicepresidencia Comercial.

- Orientar mecanismos de control permanente que faciliten la aplicación de medidas que impidan que la Entidad sea utilizada en actividades de lavado de activos.

- Responder por la utilización racional y efectiva del presupuesto asignado a la dependencia.

- Ejercer las demás funciones que señalen la ley, los estatutos, los reglamentos y las que correspondan de acuerdo con la naturaleza de la Dependencia.

3. PROCESOS DE SISTEMAS DE AUDITORIA Y SEGURIDAD APLICABLES AL BANCO AGRARIO DE COLOMBIA:

3.1 EL CONTROL INTERNO.

CONCEPTO.- Es un sistema que incluye todas las medidas adoptadas por una organización con el fin de:

Ø Proteger los recursos contra despilfarros, fraudes e ineficiencia.

Ø Asegurar la exactitud y confiabilidad de los datos contables y operacionales.

Ø Asegurar el estricto cumplimiento de las políticas trazadas por la empresa.

Ø Evaluar el rendimiento en los diferentes departamentos o divisiones de la empresa.

“ Control Interno es aquel sistema de control que comprende el plan de la organización y todos los métodos y medidas coordinadas, adoptadas por la empresa para salvaguardar sus activos, comprobar la exactitud y confiabilidad de sus datos contables, promover la eficiencia operativa y fomentar la adhesión a las políticas administrativas prescritas.”

En el Banco Agrario por ser una organización financiera se debe aplicar aun más estrictamente:

3.2 EL CONTROL INTERNO CONTABLE:

Son aquellas medidas que se relacionan con la protección de los activos y la confiabilidad de la información contable y financiera, ejemplo: los comprobantes contables prenumerados.

3.3 EL CONTROL INTERNO ADMINISTRATIVO:

Son aquellas medidas que se relacionan principalmente con la eficiencia operacional y la observación de las políticas establecidas en el área de la organización, ejemplo: las medidas de seguridad, los accesos restringidos.

Una debilidad de control interno no implica necesariamente que los registros sean erróneos pero si existe la posibilidad que los estados financieros puedan contener errores.

3.4 ELEMENTOS DE CONTROL

- PLAN DE LA ORGANIZACIÓN: Debe indicar claramente los departamentos o personas responsables de las diferentes funciones (compras, recepción de mercaderías, aprobación de créditos para clientes), las cuales deben costar por escrito, la asignación de cada función implica la facultad de tomar decisiones y además se debe velar por una adecuada separación de funciones.

2. TRANSACCIONES: Se deben realizar con el cumplimiento de las siguientes etapas:

Ø Autorización.

Ø Aprobación

Ø Ejecución

Ø Registro

3.5 CONSIDERACIONES

1. El control interno debe revisarse continuamente. (actualización)

2. Limitación del control interno. Dos o más empleados que trabajen coludidos pueden burlar el sistema.

3. El control interno en pequeños negocios es más difícil de crear que en una empresa grande.

4. El control interno no se debe plantear solo en términos de prevención de fraudes sino como un medio para aumentar la eficiencia operacional.

5. Al establecer el control interno no se debe perder de vista el costo los que no deben ser mayores que los beneficios.

3.6 ELEMENTOS CONSTITUTIVOS DEL CONTROL INTERNO:

1. CONTABILIDAD: Plan de cuentas, Manual de cuentas, Comprobante y Formularios, Informes y Estados Financieros.

2. PRESUPUESTOS

3. ESTADÍSTICAS y equipos mecánicos

4. PERSONAL Selección, rotación, fianzas.

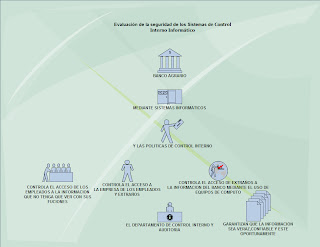

A continuación esta un gráfico representando la aplicación del control interno en el Banco Agrario el cual por ser una entidad financiera debe tener un estricto plan de acción para evitar el robo, garantizando que toda la información que se maneja dentro es veraz, oportuna y confiable.

Para realizar dicho control interno y respectiva auditoria se debe contar obligatoria de unas tecnologías informáticas que agilizan dichos procesos, además de ser instrumentos directos para verificación y control del acceso a la información de la entidad.

4. DIAGRAMA Y ANALISIS DE CÓMO SE DEBE IMPLEMENTAR LOS SISTEMAS DE AUDITORIA Y SEGURIDAD EN EL BANCO AGRARIO:

Analizando el correspondiente diagrama de los sistemas de auditoría podemos decir que en primera estancia, para implementar un buen sistema de Auditoria de Sistemas de Información y seguridad, se debe empezar por el presidente o junta directiva los cuales deben analizar y generar las políticas sobre las cuales trabajara el departamento de control interno, ejemplo de dichas políticas puede ser que nadie pueda tener acceso a ningún equipo ni archivos fuera de las horas de trabajo, evitando que puedan ocurrir fraudes.

Otro punto muy importante es que el departamento de control interno debe trabajar de la mano con los departamentos de Tecnología de la información y de las comunicaciones, para informarse de que recursos disponibles tecnológicos ya sea software o hardware, tiene la organización para permitir llevar el control de las políticas que se deben implementar.

El departamento de control interno genera un documento llamado Plan Organizacional que es lo que finalmente se debe implementar, para controlar y asegurar la seguridad de la información disponible en el Banco Agrario.

Como complemento de lo anterior a continuación aparecen las funciones de cada uno de los departamentos involucrados en una adecuada auditoria:

5. DIAGRAMA Y ANALISIS DE LAS TÉCNICAS DE FRAUDE INFORMÁTICO

QUE PUEDE AFECTAR AL BANCO AGRARIO.

En el anterior gráfico se muestran los diferentes tipos de fraude y robo de recursos e información a los que puede estar expuesto el Banco Agrario. Para los cuales solo estará a salvo si tiene un adecuado control interno, uso adecuado de las tecnologías y estar alerta. Porque como dice el refrán es mejor la seguridad que la policía.

6. APLICACIÓN DE LOS SISTEMAS DE AUDITORIA Y SEGURIDAD UNIDAD DOS.

6.1 ÁREAS DE CONTROL PROCESOS

6.1.1 Origen y Preparación de Datos:

En este proceso los controles manuales y automatizados establecidos en las fuentes de la información son evaluados para verificar la veracidad y consistencia de los datos que se generan para ser procesados por los programas de aplicación.

Los responsables son las empresas o clientes que originan, generan, reciben documentos fuente de operaciones que se constituyen en fuente de datos para la aplicación evaluada.

Los datos que maneja el Banco Agrario son de varios tipos según del documento del que sean extraídos, porque hay documentos en físico y virtuales dependiendo el medio por el cual se realicen las transacciones los clientes del Banco. Además de que el Banco también para su funcionamiento genera documentos y datos que deben entrar a ser controlados y auditados.

6.1.2 Entrada de Datos:

Como ya se expuso hay varias formas en que ingresan los datos en el Banco Agrario algunas son virtuales y otras en físico. En las cuales se debe realizar su respectivo control interno y auditoria ejemplo de esto son las aperturas de cuentas las que se deben realizar personalmente dirigiéndose a la entidad y llenando los respectivos formularios, también cuando el cliente va a la sede del banco y consigna llenando su respectivo recibo de consignación, pero también hay el caso del cliente que paga un servicio público llamando al banco y realizando la respectiva transacción o si por el contrario decide hacerlo por internet, dichas transacciones y los datos correspondientes ingresan al sistema de manera inmediata.

Ejemplos de cómo debe realizarse una entrada de datos tenemos los siguientes:

1. Ejemplo para la autorización para otorgar un créditos se pueden observar los siguientes pasos:

Ø Autorización y aprobación del préstamo por la gerencia, a aquellos clientes que cumplan ciertos requisitos.

Ø El gerente de créditos aprueba el crédito por un determinado monto.

Ø Se ejecuta la transacción y se confecciona el correspondiente documento que avalara el préstamo y se le hace la respectiva entrega del monto de dinero que se le va a prestar al cliente.

Ø Se registra el préstamo en el departamento de Contabilidad.

2. Ejemplo del manejo que se debe tener a las cuentas por cobrar:

Para que cada departamento pueda dar cumplimiento requiere tener la totalidad de la documentación que corresponda. Para esto se deben cumplir con los siguientes pasos:

Ø Separación de funciones contables y custodia de los activos crea un fuerte control interno.

Ø Separación de responsabilidades para funciones afines.

o Ejemplo en el crédito otorgado al cliente se da la siguiente funciones afines sobre las cuales se debe efectuar una separación de funciones:

o Entrega de efectivo prestado al cliente.

o Registro de Cuentas por Cobrar.

o Recaudación de la deuda

Ø Cuando se permite a un empleado manejar todos los aspectos de una transacción aumentan el peligro de fraude. (robo, retención de pagos a proveedores, pagos por mayor valor a los proveedores, fijar precios más bajos a ciertos clientes)

Ø La rotación de empleados, fortalece el control interno ya que cuando las personas saben que otro trabajador va a tomar sus funciones, manejaran los registros con mayor cuidado ciñéndose a los procedimientos establecidos. Exigir a los empleados a hacer uso de sus vacaciones y que otra persona continué con las funciones asignadas.

Ø Documentación Prenumerada para órdenes de compra, facturas de venta, cheques, comprobantes de Ingreso, Egreso, Traspaso y toda la documentación oficial del Banco.

Ø Personal competente. El mejor sistema de control interno no funcionará si el personal no tiene el suficiente nivel de competencia.

Ø Pronósticos Financieros. Si la empresa ha fijado metas para sus áreas estas pueden compararse mes a mes con lo real e identificar e investigarse de inmediato si existe alguna divergencia.

Ø Auditoría Interna. El auditor interno tiene la responsabilidad de investigar la eficiencia de las operaciones de cada departamento.

Ø Ejemplo de cómo se debe realizar el control del efectivo:

Ø Se entiende por efectivo: monedas, billetes, cheques, giros bancarios, y dinero depositado en bancos.

Ø El efectivo es el más corriente y liquido de todos los activos.

3. Resposabilidad de la Gerencia frente al efectivo:

Ø Evitar pérdidas por concepto de fraudes o robos,

Ø Garantizar la exactitud contable de los ingresos, pagos y saldos del efectivo,

Ø Mantener el saldo suficiente para hacer los pagos necesarios y afrontar emergencias. Evitar mantener cifras grandes de dinero ocioso.

4. Ejemplo de los controles sobre el efectivo que debe existir en toda entidad:

o Custodia de los activos separados del registro de transacciones.

o La función de registro debe estar subdividida en varios empleados.

CARACTERÍSTICAS:

o Existencia de un Plan de Organización.

o Existencia de Políticas y Procedimientos integrados.

o Personal adecuado.

o Ejecución adecuada a los procedimientos.

OBJETIVOS:

o Que todos los ingresos sean depositados integra y oportunamente. /100% al día siguiente a más tardar)

o Arqueos sorpresivos. ( por personal ajeno)

o Que todos los egresos se cancelen con cheque.

o Asignación de un Fondo Fijo adecuado.

o Que todos los ingresos que debieran recibirse efectivamente se reciban.

o Que existan formularios prenumerados para Ingresos y Egresos.

o Que exista un Plan de Cuentas adecuado que permita contabilizar correctamente los ingresos y egresos.

o Que exista un sistema de autorización de Egresos.

SITUACIONES QUE PUEDEN PRESENTARSE PARA ENCUBRIR FONDOS:

· Cancelar gastos ficticios.

· Contabilizar y pagar facturas falsas.

· Contabilizar y pagar duplicados de documentos.

· Postergar depósitos.

· Adulterar documentos corrigiendo cifras.

· Adulterar la suma de los reembolsos de Fondos Fijos.

· Cuando se utiliza dinero de cobranzas para efectuar pagos personales, adulterando la suma de los cobro y retirando la diferencia.

· Adulterar depósitos y alterar posteriormente las conciliaciones bancarias.

· Adulterar boletas de depósito y notas de debito bancario (cargos) por sumas equivalentes.

MEDIDAS QUE SE DEBEN TOMAR PARA EVITAR ESTAS SITUACIONES:

§ Adecuada separación de funciones entre el que paga y el que registra.

§ Separar las funciones de preparación de pagos y su realización.

§ Emitir cheques nominativos ( borrar “a la orden de” y “al portador”)

§ Aplicar políticas de que todos los comprobantes de fondos fijos indiquen los montos en números y letras.

§ Aplicar políticas de que todos los fondos fijos sean examinados por una persona distinta al cajero.

§ Otras medidas de separación de funciones:

§ Personal encargado de caja:

§ Que no lleven o no tengan acceso a los registros indirectos de Cuentas por Cobrar especialmente de Clientes.

§ Que no puedan aprobar descuentos o devoluciones de clientes.

§ Que no tengan la custodia de documentos, acciones u otros valores.

§ Que no tengan la autoridad suficiente para autorizar pagos o preparar comprobantes.

§ Que no aprueben los castigos de deudores.

§ Que no preparen, firmen, o despachen cheques, especialmente de proveedores.

§ Que no preparen nominas de remuneraciones ya que podrían: adulterar su propia remuneración o incluir empleados inexistentes.

§ Que no reciban cheques pagados devueltos por el banco.

§ Que no reciban las cartolas bancarias.

· Que no sean la misma persona que determina los montos a circularizar.

6.1.3 Procesamiento y Actualización de Información:

Para estos procesos El Banco Agrario de Colombia S.A. como entidad financiera estatal creada en 1999 con el objetivo principal, de prestar servicios bancarios al sector rural y dispone de la más extensa red de oficinas al servicio de la comunidad en el territorio colombiano.

Y cuenta con el BankVision que es proveedor de soluciones para entidades del sector Financiero, con gran reconocimiento a nivel nacional e internacional. Cuenta con más de 80 ingenieros expertos en la vertical financiera, lo que garantiza proyectos que permiten transformar los procesos de negocio y construir nuevos modelos que respondan a las demandas del mercado.

BankVision utiliza Evolución Enterprise como una solución de alto valor añadido para sus call centers, con un servicio cercano y adaptado a las necesidades de sus clientes. Ha contratado el software a través del partner Solyred para ofrecer servicios especializados a su cliente Banco Agrario de Colombia para fortalecer su proceso de otorgamiento de crédito. Con Evolución, la integración se produjo de manera muy fácil y a pesar de la distancia geográfica, se generó una sinergia importante entre ICR y BankVision orientada a adaptar un proceso especializado, como es la verificación telefónica de solicitudes de crédito del sector agropecuario.

El centro de contactos cuenta con tele-operadores altamente especializados, cuyo principal objetivo es dar a los clientes del sector agropecuario un servicio de excelencia así, más que ejecutar un guión, los agentes realizan una verdadera interacción con el cliente.

El sistema se encuentra albergado en un Datacenter y se conecta a la Fábrica de Créditos a través de un canal dedicado. Los servicios se ejecutan sobre máquinas virtuales en un solo servidor físico, en una máquina virtual está el servidor de Fábrica de Crédito y en otro el de Evolución, sin generar inconvenientes de rendimiento y con tiempos de respuesta óptimos. Los argumentarios fueron desarrollados en Asp.Net directamente sobre la plataforma de Fábrica de Crédito.

Sobre el programa como software son:

Características

- Multi-Empresa.

- Multi-ldioma.

- Multi-Moneda.

- Modular & Escalable.

- Ayuda en línea/ventanas.

- Altamente parametrizable.

- Múltiples niveles de seguridad.

- Interface de usuario tipo web.

- Plataforma IBM i-series (AS/400).

- Integración con otras aplicaciones.

- Procesamiento en línea y en tandas.

- Flexibilidad en la creación de productos.

Beneficios

- Facilita el crecimiento de la entidad.

- Enfoque en mercadeo y ventas.

- Optimiza las relaciones con el cliente.

- Re-ingeniería en operaciones.

- Mejora la productividad.

- Permite a la empresa enfocarse en el negocio.

- Facilita la implementación de nuevos productos.

Módulos del Sistema:

|

|

6.1.4 Salida de Datos.

Todos los datos que salen del Banco agrario para la entidad, sus clientes, proveedores y el gobierno deben haber pasado por el departamento de control interno y estar en auditoria para garantizar que es una información confiable, veraz y oportuna.

El software Markvision permite realizar controles, contiene un nivel alto de seguridad para que la información solo este alcance de las personas autorizadas.

6.1.5 Control de Acceso.

El control de acceso constituye una poderosa herramienta para proteger la entrada a una entidad por completo o sólo a ciertos directorios concretos e incluso a ficheros o programas individuales. Este control consta generalmente de dos pasos:

- En primer lugar, la autenticación, que identifica al usuario o a la máquina que trata de acceder a los recursos, protegidos o no.

- En segundo lugar, procede la cesión de derechos, es decir, la autorización, que dota al usuario de privilegios para poder efectuar ciertas operaciones con los datos protegidos, tales como leerlos, modificarlos, crearlos, etc.

6.1.5.1 Control de acceso por dirección IP, nombre de host o dominio:

Se puede configurar el servidor web de manera que ciertos recursos (directorios, programas o archivos individuales) sean accesibles exclusivamente por ordenadores que posean determinada dirección IP, cierto nombre de host o, en servidores NT, pertenezcan a un dominio dado. Para ello, más que especificar listas interminables con todas las máquinas a las que se permite acceder o a las que se les deniega el acceso, se aplican una serie de reglas sencillas:

- Permitir el acceso a todos los ordenadores excepto a los que tengan un dirección IP o nombre de host determinados.

- Denegar el acceso a todos los ordenadores excepto a los que tengan un dirección IP o nombre de host determinados.

Esta forma de autenticación debería usarse siempre que se piense utilizar otro ordenador desde el cual realizar tareas de administración remotamente. Sin embargo, debe utilizarse sólo como medida adicional de seguridad, combinándolo con alguno de los otros métodos que se describen en este artículo.

6.1.5.2 Control de acceso por nombre de usuario y contraseña:

Este tipo de control de acceso constituye sin duda la forma más extendida a la que todos los usuarios ya están sobradamente acostumbrados. En este caso se les requiere que introduzcan un nombre y una contraseña como medio de asegurar su identidad. Todos los servidores proporcionan esta forma de autenticación, eso sí, con distintas posibilidades y niveles de seguridad.

Existen tres tipos básicos de autenticación mediante nombre de usuario y contraseña:

- Autenticación básica: soportado por todos los servidores web y navegadores, así como terminales móviles.

- Autenticación mediante resúmenes: soportada por todos los servidores y en algunos navegadores.

- Autenticación de Windows integrada: evolución de la antigua autenticación por desafío respuesta de Windows. Solamente en plataforma Windows para navegador Internet Explorer.

- Ejemplos de los tipos de autenticación:

Autenticación básica:

Cuando el usuario accede a un recurso del servidor web protegido mediante autenticación básica, tiene lugar el siguiente proceso:

- El navegador presenta al usuario la ventana de autenticación, para que introduzca su nombre y contraseña.

- El navegador intenta establecer una conexión con el servidor utilizando esta información.

- Si el servidor rechaza la información de autenticación, el navegador le presenta nuevamente la ventana al usuario hasta que éste introduce por fin una contraseña válida o cierra la ventana.

- Cuando el servidor web verifica con éxito los datos de autenticación, se establece la conexión de acceso al recurso protegido.

Ventana de autenticación que presenta el navegador cuando se pretende acceder a un recurso protegido.

El gran inconveniente de este método es que la contraseña viaja en claro desde el navegador del usuario hasta el servidor, por lo que cualquier atacante armado con un sniffer podrá interceptarla inmediatamente. Su mayor ventaja, en cambio, es que forma parte del protocolo HTTP 1.0 y posteriores versiones, estando por tanto universalmente aceptado en la práctica totalidad de navegadores. Cuando se salta a otra página o recurso igualmente protegidos por este método, en lugar de presentar al usuario una nueva ventana de autenticación, lo cual resultaría muy engorroso, el navegador recuerda la información tecleada por el usuario la primera vez y se la envía al servidor automáticamente. Nótese que en las sucesivas autenticaciones, esta información continúa viajando en claro, aunque el usuario no sea consciente de ello.

Autenticación mediante resúmenes:

Dado que el método anterior envía las contraseñas en claro, no resulta muy adecuado cuando las exigencias de seguridad son elevadas. Para paliar este inconveniente, además de cifrar el canal con SSL, otra alternativa consiste en enviar un resumen criptográfico de la contraseña (un hash) en vez de la propia contraseña, de la siguiente forma:

1. El servidor envía al navegador cierta información que será utilizada en el proceso de autenticación.

2. El navegador añade esta información a su nombre de usuario y contraseña, junto con otra información adicional, y crea un resumen del conjunto. Esta información adicional persigue el cometido de impedir ataques de reactuación, en los que un atacante intercepta y copia el resumen, volviéndolo a utilizar para autenticarse él mismo ante el servidor.

3. Se envía en claro tanto el resumen como la información adicional al servidor a través de la red.

4. El servidor añade esta información adicional a una copia en claro de la contraseña del cliente y crea el resumen del conjunto.

5. El servidor compara el resumen que ha creado con el que le ha llegado del navegador.

6. Si ambos números coinciden, se le concede acceso al usuario.

La autenticación mediante resúmenes ha sido incorporado al estándar HTTP 1.1, pero desgraciadamente la mayoría de navegadores no la soportan. Se puede encontrar una descripción sobre su funcionamiento y consideraciones sobre su seguridad en un borrador de Internet.

Autenticación de Windows integrada:

Este tipo de autenticación, exclusivo de NT, ha pasado a llamarse Autenticación Integrada de Windows y constituye una variante de la autenticación mediante resúmenes criptográficos. Se trata igualmente una forma segura de autenticación en la medida en que no se envían ni la contraseña ni el nombre de usuario a través de la Red. En su lugar, el navegador tiene que demostrarle al servidor que conoce la clave por medio de un corto intercambio de datos, pero sin revelar nunca la clave. No obstante, debido a los detalles de implantación, resulta incompatible con la autenticación por resúmenes, por lo que su uso se circunscribe a servidores NT.

Funciona de la siguiente manera:

1. A diferencia de la autenticación básica o mediante resúmenes, no se le presenta al usuario una ventana para que introduzca su nombre y contraseña, sino que se utiliza la información de la sesión abierta por el ordenador del cliente, es decir, se utiliza el nombre de usuario, contraseña y dominio que se utilizó al entrar al ordenador desde el que se está navegando.

2. Si este intercambio inicial falla, entonces se le presenta al usuario la ventana de identificación, donde introduce su nombre, contraseña y además el dominio.

3. Si los datos proporcionados no son correctos, se le presenta esta ventana repetidamente hasta que el usuario introduce la información correcta o la cierra.

Aunque este método presenta la ventaja de no transmitir las contraseñas a través de la Red, superando el inconveniente de la autenticación básica, posee dos importantes limitaciones para su uso en Internet:

· Sólo está soportado por Microsoft Internet Explorer, versión 2.0 o posterior y servidores NT.

· No funciona para conexiones con proxy.

Estas limitaciones hacen que la autenticación integrada de Windows sea más adecuada para intranets, en las que se puede exigir a los usuarios que el navegador que utilicen sea Internet Explorer y en las que tanto los servidores como los clientes se encuentran detrás del mismo proxy. Es muy importante que las cuentas de los usuarios que se autentiquen de esta forma posean el derecho de Acceder a este equipo desde la red.

Ventajas e inconvenientes del control de acceso por nombre de usuario y contraseña:

Ventajas

· Se autentica a un usuario, no a una máquina, por lo que la probabilidad de que el usuario conocedor de la contraseña sea el legítimo usuario es mucho mayor. De hecho, si muchos usuarios comparten la misma dirección IP, mientras cada uno tenga su propia contraseña podrán autenticarse individualmente.

· Los usuarios pueden conectarse desde cualquier máquina, sin importar dónde se encuentre ésta (con autenticación básica y mediante resúmenes, ya que no es así en el caso de Autenticación Integrada de Windows).

· No importa si la máquina desde la que se conectan recibe direcciones IP asignadas dinámicamente.

· Como es una forma de autenticación muy familiar, no provoca rechazo ni recelos en los usuarios, que están acostumbrados a ella.

Inconvenientes

· Los usuarios pueden revelar sus contraseñas a otras personas, que podrían así acceder también a los servicios protegidos. Pueden proporcionárselas a algún compañero o incluso publicarlas en las news. Son ya legendarias las páginas underground con listas de contraseñas de sitios pornográficos. Ésta es una razón de peso para animar a los administradores a cambiar frecuentemente las contraseñas.

· Los usuarios suelen perder u olvidar sus contraseñas, requiriendo ayuda por parte de los administradores para resolver el problema. Con la proliferación de servicios en Internet a los que se accede mediante contraseñas, no resulta extraño encontrarse con que uno debe recordar más de veinte nombres de usuario y contraseñas distintos. Inevitablemente, se terminan olvidando o confundiendo unos con otros. Este problema puede paliarse recurriendo a programas de gestión de contraseñas.

· Los usuarios no suelen elegir contraseñas especialmente robustas, problema que constituye una de las mayores amenazas a la seguridad de un servidor, cuando se trata de contraseñas de una cuenta, o a la confidencialidad de los datos, cuando se trata de un acceso a web. Siempre que sea posible, debe exigirse, a poder ser por software, que las contraseñas de los usuarios posean unas longitudes mínimas de 9 caracteres, mayúsculas y minúsculas, números y caracteres no alfanuméricos.

· Los usuarios tienen la fea costumbre de apuntarlas en cualquier sitio, especialmente cuando las reglas anteriores les obligan a elegir contraseñas difíciles de recordar. Una visión muy frecuente cuando se entra a una oficina son los Post-it pegados en el monitor, con números de teléfono y contraseñas.

· Normalmente, las contraseñas se transmiten en claro desde el navegador hasta el servidor, ya que la autenticación básica sigue siendo el modelo más extendido, y no suele utilizarse en conjunción con SSL. En estas condiciones, pueden ser interceptadas sin dificultad por un atacante equipado con un sniffer

· . Nunca debería utilizarse este método, a no ser que el enlace entre el navegador y el servidor sea seguro, como por ejemplo, una red privada virtual o un canal protegido con SSL.

6.1.5.3 Control de acceso por certificados:

Además de autenticar al servidor frente a los clientes, también es posible que los clientes se identifiquen mediante la presentación de un certificado. Los certificados de cliente normalmente contienen información como su nombre, empresa, departamento, dirección de correo, ciudad, país, etc., lo que permite sofisticados esquemas de control de acceso basándose en uno de estos atributos o en una combinación de varios o en el conjunto del certificado (véase el recuadro Contenido de un certificado digital).

De esta manera, el usuario simplemente instala el certificado en su navegador y posteriormente, cuando se conecte al servidor, sólo tiene que presentarlo para que se produzca la autenticación. Los certificados pueden almacenarse localmente en el disco duro del ordenador del usuario o en una tarjeta inteligente. En ambos casos, están además protegidos por una contraseña, para evitar el acceso fraudulento a los mismos.

Para que la autenticación con certificados funcione, se deben preceder las páginas de https://. Se puede encontrar una discusión sobre los certificados y las infraestructuras de clave pública en PKI o los cimientos de una criptografía de clave pública.

6.1.6 Documentación.

Toda la documentación que maneja la entidad debe tener su respectiva numeración consecutiva con original y dos o tres copias según sea la necesidad, dichos documentos deben tener las firmas de quien lo elaboro, lo reviso y firma de los diferentes directivos que deben revisar, verificar y dar su respectiva autorización.

Los documentos no se pueden extraviar, si por algún caso de error deben ser anulados deben aparecer todas las copias junto con el original. Por ningún motivo puede desaparecer documentos. Además que el acceso a ciertos documentos es restringido para evitar que se modifique, desaparezca o manipule de algún modo. Ejemplo de este tipo de documentos son los contables.

6.1.7 Utilización y Control de Resultados y Satisfacción del Usuario:

Este control se realiza a través de urnas de satisfacción en las sedes del Banco y en la página principal en internet del Banco donde a través de encuestas llamado opinometro donde mide este nivel de satisfacción.

6.1.8 Seguridad Física y Controles en las Instalaciones.

Los Sistemas de control de acceso son una popular solución de seguridad para grandes empresas como el Banco Agrario de Colombia con muchos empleados y usuarios. Sistemas de control de acceso le permiten convenientemente permitir el acceso a zonas de las empresas sólo es necesaria a cada empleado de forma individual. Acceso a los sistemas de control de la mayoría de las veces el uso de una identificación o de identificación con una banda magnética con la información codificada. Teclados, escáneres de huellas digitales y otro tipo de tecnología también puede ser incorporado a un sistema de control de acceso, dependiendo de las necesidades de seguridad y las consideraciones prácticas. Un buen sistema de control de acceso proveedor puede ayudar mediante el diseño de un sistema que responde a sus necesidades de seguridad específicas de las empresas.

También se puede implementar un sistema con lector de huella que le permitiera hacer:

- Listado de totales de horas trabajadas.

- Fichada por Huella digital o por códigos de barra o lector magnético.

- Emisión de ficha de entrada y credencial captura de huella digital.

- Carga de datos de empleados.

- Tardes, tolerancia de entrada.

- Tolerancia de salidas.

- Manejo de horarios nocturnos.

- Generador de informes.

- Generación de tarjetas y credenciales.

- Planillas de citación.

- Carga de excepciones.

- Agenda de empleados completa.

- Carga de sanciones e Impresión de carátulas de sanciones.

- Sistemas de seguridad y niveles de accesos.

- Presentismo, ausentismo, estadísticas.

- Control de visitas.

- Fotos del personal.

- Manejo de visitas esporádicas y periódicas.

- Modificaciones a medida, acompañamos la migración.

6.1.9 Riesgos:

· RIESGOS | · METODOS DE CONTROL |

· Cambio de la prestación del servicio |

|

· Recorte de la calidad | · Dejar tiempo a las actividades de control. |

· Planificación demasiado optimista | · Utilización de técnicas y herramientas de estimación. |

|

|

No hay comentarios:

Publicar un comentario